Beste 6 Software Supply Chain Security Solutions Produkte

Was ist Software Supply Chain Security Solutions?

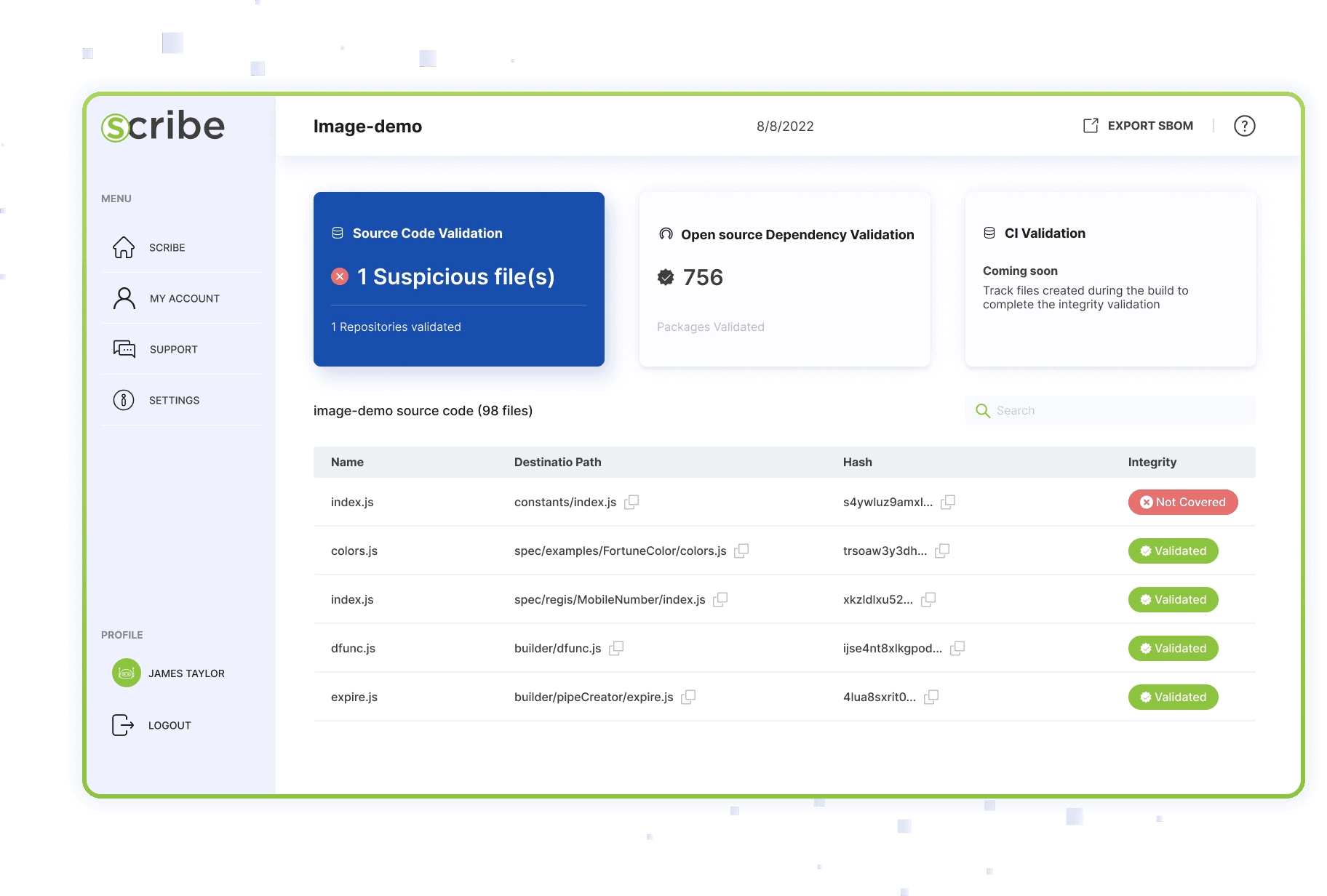

Software-Lieferketten-Sicherheitslösungen schützen den Softwareentwicklungs- und Bereitstellungsprozess vor Risiken wie Manipulation, Malware und nicht vertrauenswürdigen Komponenten, indem sie jede Phase von der Code-Erstellung bis zur Bereitstellung absichern.

Was sind die Top 10 Development Software Produkte für Software Supply Chain Security Solutions?

Neueste Software Supply Chain Security Solutions Produkte

Software Supply Chain Security Solutions Kernfunktionen

- Scannen von Komponenten auf Schwachstellen. Überprüfung der Code-Integrität. Verwaltung von Abhängigkeiten. Sicherheit der Build-Umgebung. Kontinuierliche Überwachung und Warnungen

Was sind die Vorteile von Software Supply Chain Security Solutions?

- Verhindert Angriffe auf die Lieferkette

- Erhöht die Gesamtsicherheit der Software

- Automatisiert Sicherheitsprüfungen

- Verringert das Risiko von Sicherheitsverletzungen

- Erfüllt Branchenvorschriften

Wer ist geeignet für Software Supply Chain Security Solutions?

Sicherheitsteams, Entwickler, DevOps-Ingenieure und Organisationen, die ihre Software-Lieferkette vor Cyber-Bedrohungen schützen möchten.

Wie funktioniert Software Supply Chain Security Solutions?

Diese Lösungen analysieren Softwarekomponenten und Abhängigkeiten auf Schwachstellen, erzwingen Richtlinien für vertrauenswürdige Komponenten und überwachen Build-Pipelines auf verdächtige Aktivitäten. Durch die Integration von Sicherheitsprüfungen in CI/CD-Prozesse helfen sie, kompromittierten Code vom Produktionssystem fernzuhalten.

Häufig gestellte Fragen zu Software Supply Chain Security Solutions?

Was ist ein Angriff auf die Software-Lieferkette?

Dabei zielen Angreifer auf Teile des Softwareentwicklungs- oder Bereitstellungsprozesses ab, um bösartigen Code einzuschleusen.

Wie erkennen diese Tools Schwachstellen?

Sie scannen Code und Abhängigkeiten gegen bekannte Schwachstellendatenbanken und überwachen ungewöhnliche Aktivitäten.

Sind sie schwer in bestehende Workflows zu integrieren?

Die meisten sind so konzipiert, dass sie sich mit minimalen Störungen in gängige CI/CD-Pipelines integrieren lassen.

Decken diese Lösungen Open-Source-Komponenten ab?

Ja, die Verwaltung von Open-Source-Schwachstellen ist ein Hauptfokus dieser Lösungen.

Können sie Insider-Bedrohungen verhindern?

Sie bieten Überwachung und Richtliniendurchsetzung, die helfen können, Insider-Risiken zu reduzieren.